2025年、Webセキュリティの常識を塗り替えた5つの脅威

2025年の終わりに見えてきたのは、従来の「Webセキュリティの定石」が急速に通用しなくなった現実です。AIによる開発と攻撃の双方が加速し、注入手法が高度化。さらにサプライチェーン侵害によってアタックサーフェス(攻撃対象領域)が全方位に拡大したことで、防御側は前提条件からの見直しを迫られています。

ここでは、2025年にWebセキュリティのパラダイムを根底から変えた5つの脅威と、今後数年にわたり影響し続ける教訓を整理します。

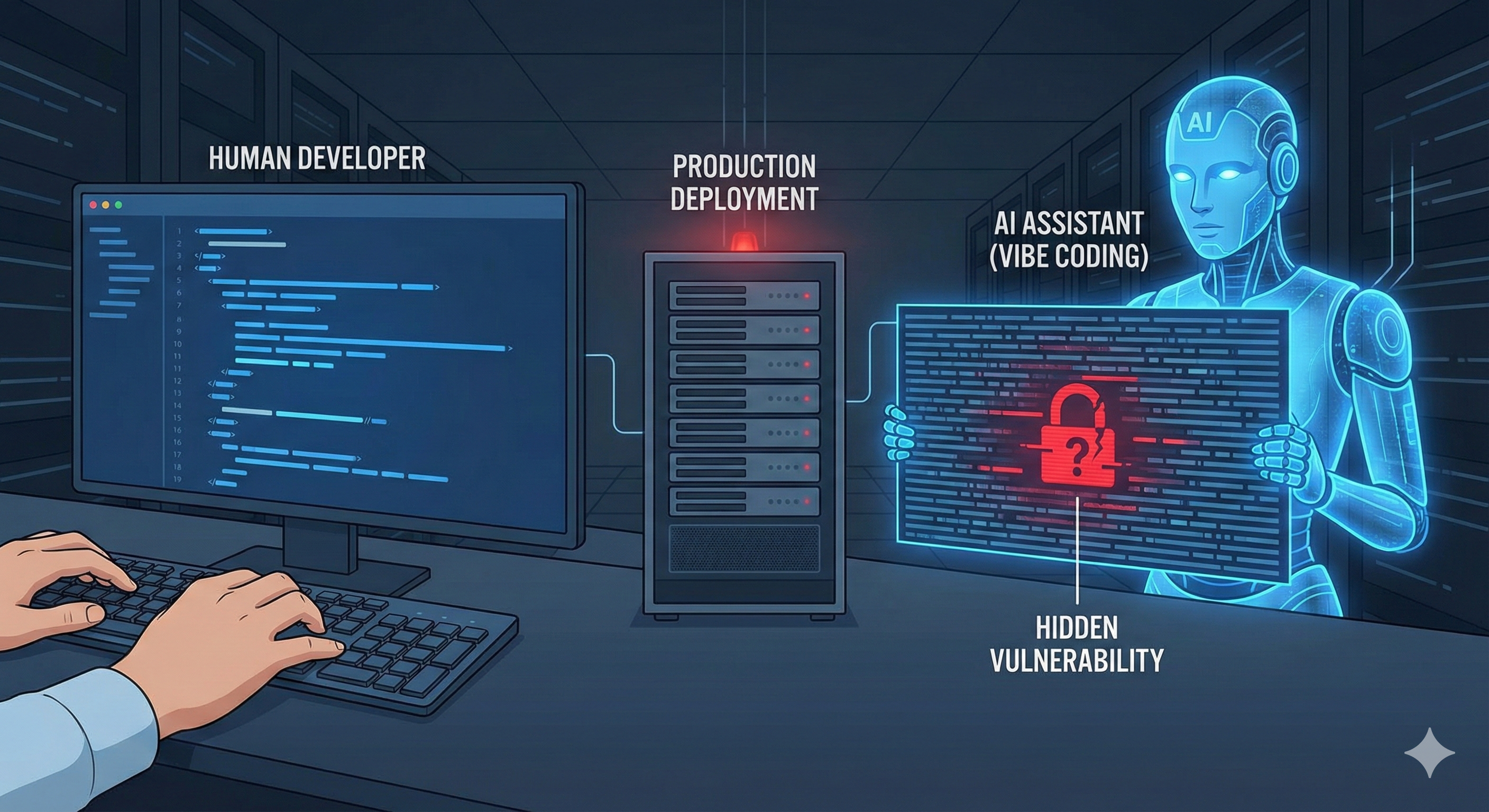

1. Vibe Coding(自然言語によるコード生成の“本番”投入)

自然言語でAIに指示を出してコードを生成し、そのままプロダクション環境へ投入する「Vibe Coding」が一般化しました。短期間でプロトタイプを構築できる反面、「動作はするが脆弱」なコードが量産される構造的リスクを抱えています。

-

発生し得るリスク:

AIは指示された機能の実現を優先しますが、明示的に指定されない「セキュリティ要件(入力バリデーションや認可制御)」まで自動的に補完するわけではありません。結果として、見た目は正常でも、境界条件の不備や脆弱性を抱えたまま公開されるケースが急増しています。

-

具体的な影響例:

-

AI支援の操作により、適切な制約が適用されず本番データが破壊される。

-

AI開発ツール自体の欠陥や侵害が、開発環境や生成物に波及する。

-

認証・認可のロジック欠落、または入力検証不足によるペイロード注入。

-

-

防御側の変化:

-

「AI生成コードは信頼できない入力(Untrusted Input)」として扱い、厳格なセキュリティレビューを必須とする。

-

プロンプトに安全要件を組み込むだけでなく、静的・動的解析および人間によるレビューの多段階検証で担保する。

-

2. JavaScript Injection(クライアントサイドの巨大な脆弱性)

2025年には、改ざんスクリプトやiframeを埋め込み、ページ内容を動的に置き換える大規模なJavaScript注入キャンペーンが観測されました。ユーザーが閲覧している「正規ページ」の外見を保ったまま、情報の搾取が成立します。

-

なぜ有効なのか:

モダンなWebサイトはクライアントサイドJavaScriptへの依存度が極めて高く、サードパーティ製スクリプトや広告・分析タグが増えるほどアタックサーフェスが広がります。過去のサプライチェーン攻撃の成功体験が、攻撃手法のテンプレート化と再利用を促しています。

-

主な影響:

-

DOMベースXSSやプロトタイプ汚染など、SPAやモダンフレームワーク上での注入攻撃。

-

CSSオーバーレイ等で正規コンテンツを隠蔽し、偽の操作画面へ誘導。

-

-

防御側の変化:

-

データは「保管時」ではなく、「出力コンテキスト(HTML/JS/URL等)」に応じた適切なエンコードを徹底する。

-

許可済みスクリプトであっても、実行時の振る舞い(Behavioral Monitoring)を監視し、予期せぬ外部通信を検知する。

-

3. Magecart / E-skimming 2.0(隠密性を高めた決済情報の窃取)

決済ページを狙うスキミング手法は、単純なフォーム窃取から、WebSocketの利用、さらには特定の地域や環境のみで作動する環境判定(ジオフェンシング等)を取り込み、極めて発見しづらいものへと進化しました。

-

脅威の本質:

従来の侵害はシステム障害やアラートで発覚しやすいものでしたが、最新のスキマーは「正規スクリプト」に擬態します。決済データのみをリアルタイムに抜き取るため、長期間気づかれないまま被害が拡大し続けます。

-

攻撃の高度化:

-

決済ページでのみアクティブ化し、他のページでは沈黙を保つ。

-

開発者ツール(DevTools)の起動を検知すると動作を停止するなどの解析回避。

-

-

防御側の変化:

-

「許可ドメインだから安全」というホワイトリスト型の前提を捨て、挙動ベースでの検証に移行する。

-

決済データにアクセスする全スクリプトの動向を、継続的に監視する体制を強化する。

-

4. AI Supply Chain Attacks(AIによるサプライチェーン攻撃の量産)

オープンソースのパッケージ公開基盤を狙う攻撃は、AIの活用でさらに拡大しました。単なる認証情報の窃取に留まらず、ポリモーフィック(自己変異型)なコードや環境認識機能を備え、検知や封じ込めをより困難にしています。

-

進化した点:

-

マルウェアが実行環境を認識し、シグネチャ検知を回避するためにコードを動的に変形させる。

-

AIを用いて生成されたドキュメントやテストコードにより、パッケージの信頼性を偽装。

-

CI/CDパイプラインや開発者トークンを起点に、配布経路そのものを汚染する。

-

-

防御側の変化:

-

リスク対策を「依存関係の棚卸し」で終わらせず、プロバンス(由来)の確認とゼロトラスト実行を組み合わせる。

-

「人間による介在の証明(Proof of Personhood)」など、コントリビューターの正当性を確認する仕組みの導入議論。

-

5. Web Privacy Validation(動的に崩壊するプライバシー制御)

2025年は、プライバシー問題が単なる規約の提示(コンプライアンス)ではなく、Webセキュリティと同様に「実装と運用の継続的検証」の対象となりました。

-

問題の本質:

同意の状態と実際の挙動が一致しない(オプトアウト後もトラッキングが継続するなど)ケースが頻発。サードパーティコードの更新により、意図せず同意メカニズムが破壊される「プライバシー・ドリフト」が深刻化しています。

-

防御側の変化:

-

プライバシーを「年1回の監査」ではなく、本番環境での継続的なランタイム検証の対象とする。

-

収集データのフローを可視化し、同意設定からの逸脱を即時に検知・修正するフローを構築する。

-

結論:AI時代において「事後対応」は最大の負債となる

これら5つの脅威に共通するのは、「問題が起きてから対処する」という従来の運用が致命的な遅れを招くということです。2025年に強固なセキュリティを維持した組織には、次の3つの共通点がありました。

-

侵害前提の設計(Design for Breach): 完全防御は不可能と定義し、検知と封じ込めの迅速化を最優先する。

-

継続的な実測検証: 四半期ごとの点検から、リアルタイムの挙動監視へシフトする。

-

AIを“脅威と道具”の両面で扱う: AI由来のリスクを織り込みつつ、AIによる自動検知・分析を運用に組み込む。

2026年 セキュリティ準備チェックリスト

-

サードパーティ依存の完全な把握: 外部スクリプト、ライブラリ、APIエンドポイントを網羅する。

-

挙動監視(Behavioral Monitoring)の導入: 異常なデータフローや未承認API呼び出しを検知する。

-

AI生成コードの監査フロー確立: 自動検査、シークレットスキャン、ペンテストを必須化する。

-

ランタイム・プライバシー検証: 同意状態と実際のデータ送信が一致するか常時確認する。

-

継続的検証(Continuous Verification)への移行: 定期監査から、リアルタイムアラート運用へ。